我们已经更新了漏洞库和虚拟补丁库,正在使用“雅客云赤岩石”的用户可以遵循本文方法对该漏洞进行补丁。

Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。鉴于此漏洞危害较大,建议客户尽快采取措施防护此漏洞。

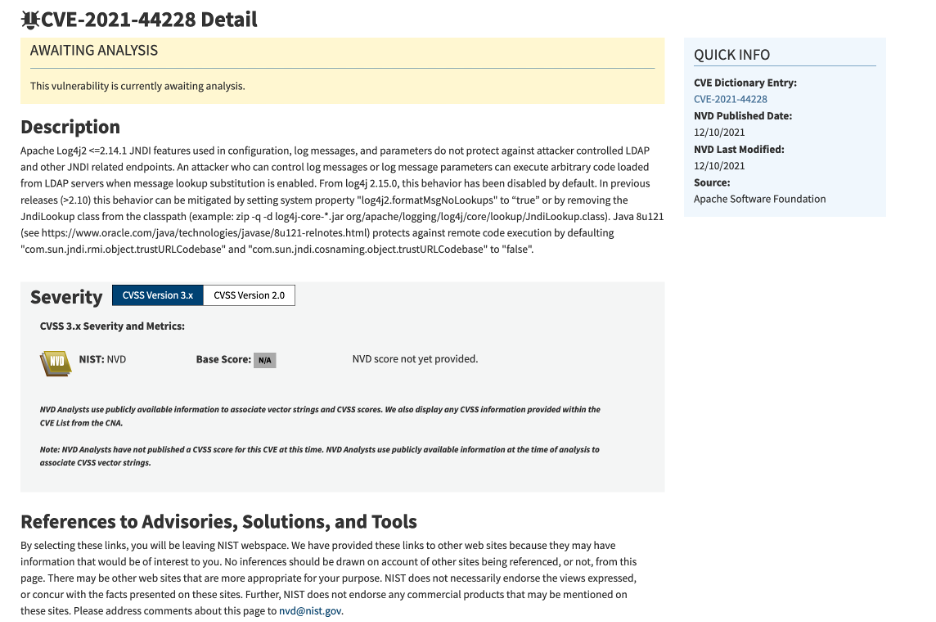

根据美国国家漏洞数据库NVD的现有报告,该漏洞影响所有Apache Log4j 2.14.1 以下版本的。官方漏洞修补措施: 升级到Apache log4j-2.15.0 正式版。

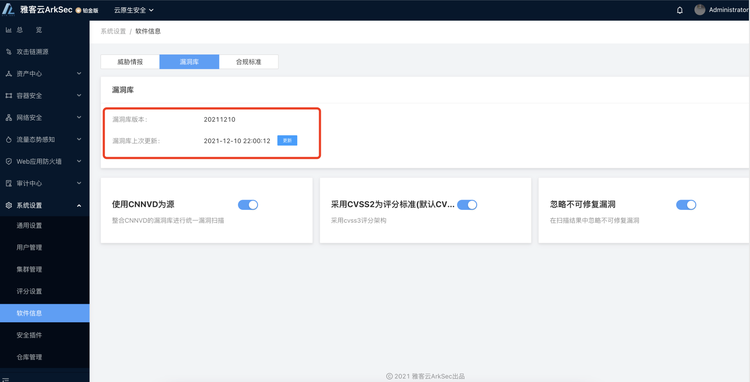

Step 1 更新你的情报库(漏洞库 & 虚拟补丁库)

更新赤岩石的情报库和虚拟补丁库,通过下载最新的漏洞情报库或者手动更新扫描情报库镜像两种方式进行更新。

- 如果您的集群可以访问互联网,可以直接进行“在线更新”。

- 如果您的集群处于网络受限的环境中,请联系雅客云的技术支持。

support

技术支持:support@arksec.cn

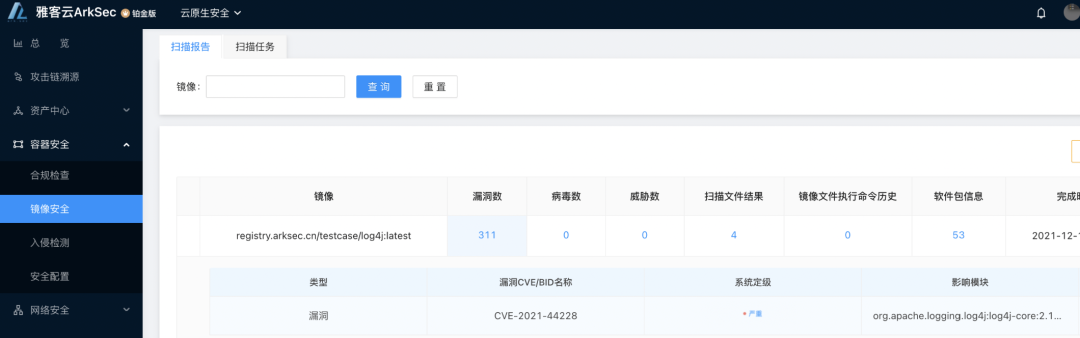

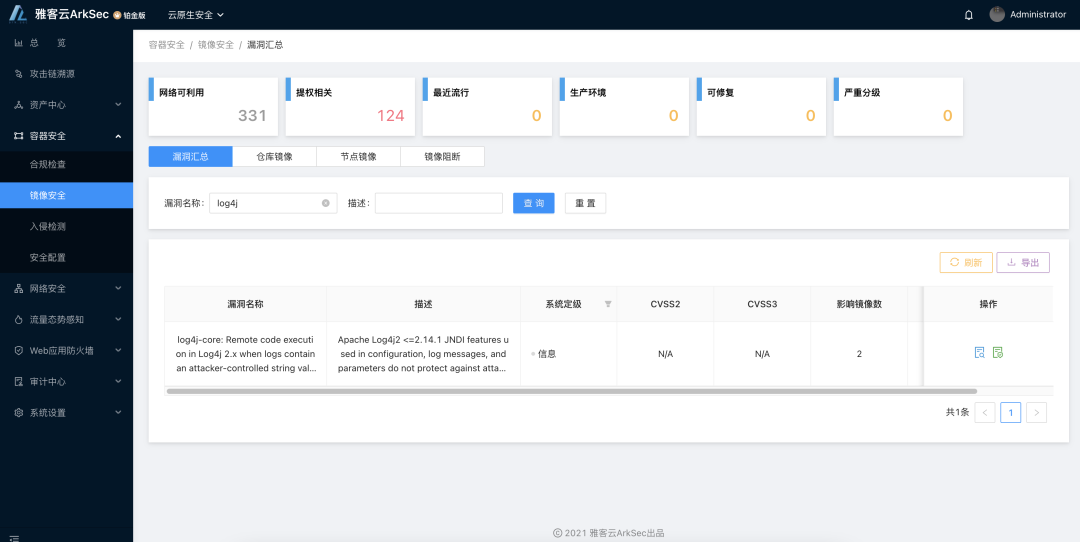

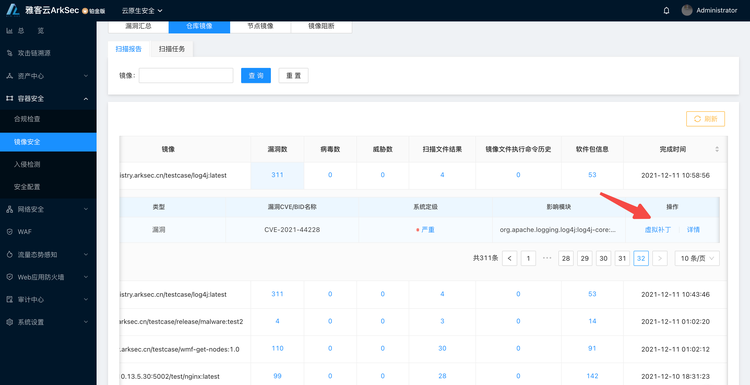

Step 2 找出所有 CVE-2021-444228 关联的镜像

情报库更新之后,进行容器镜像安全扫描,可以直接扫描出包含该高危漏洞的容器镜像,包括镜像库内的镜像、主机节点上的镜像。

- 执行容器镜像扫描,查看包含漏洞的问题镜像的扫描结果。

- 通过容器威胁信息系统中的漏洞信息汇总快速查看关联该漏洞的容器镜像。

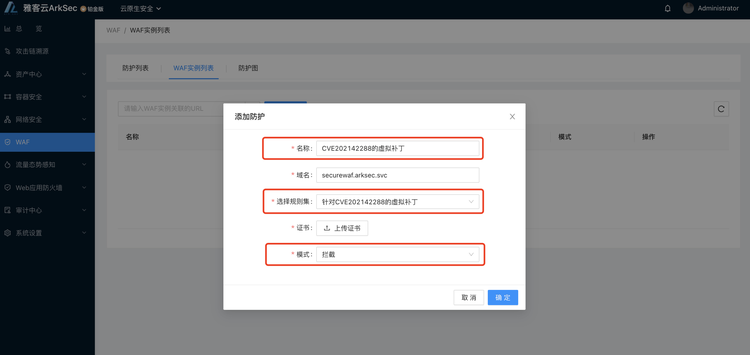

Step 3 使用“虚拟补丁”功能对应用进行在线防护

部署了赤岩石云原生WAF的用户,可以通过虚拟补丁的机制,进行在线的应用漏洞修补,为在线应用提供可靠的安全防护。

- 为存在漏洞的服务镜像注入虚拟布丁,漏洞的在线虚拟补丁入口。

- 部署虚拟补丁进行拦截防护。

事件总结

漏洞隐藏在安全左侧,然而在应用右侧突然爆发,安全能力不能只顾单边,必须横跨全局,打通左右壁垒,实现全栈防护。

ArkSec 雅客云通过软件定义安全,赤岩石平台的分布式安全防护能力的创新可以快速定位任何突发问题,并快速构建解决方案。